تابع هش و هشینگ (Hashing)، بهعنوان یک مفهوم انقلابی و سنگبنای محاسبات مدرن، امکان مدیریت کارآمد دادهها، عملیات رمزنگاری ایمن و حفظ یکپارچگی شبکهها را فراهم میسازند. در تعریف، هشینگ به فرایند تبدیل دادههای ورودی با اندازههای مختلف، به خروجیهایی با طول ثابت، موسوم به مقادیر هش اطلاق میشود.

این مقادیر مثل اثر انگشت دیجیتال هستند که بهطور منحصربهفرد، ورودی را شناسایی و امنیت و کارایی را تضمین میکنند. این فرایند در تضمین عملکرد یکپارچه برنامههای مختلف نقشی کلیدی دارد. این مقاله از بلاگ صرافی ارز دیجیتال او ام پی فینکس، به بررسی مکانیک توابع هش و هشینگ میپردازد و تعاریف، ویژگیها و کاربردهای واقعی آنها را بررسی میکند.

هشینگ یا هش چیست؟

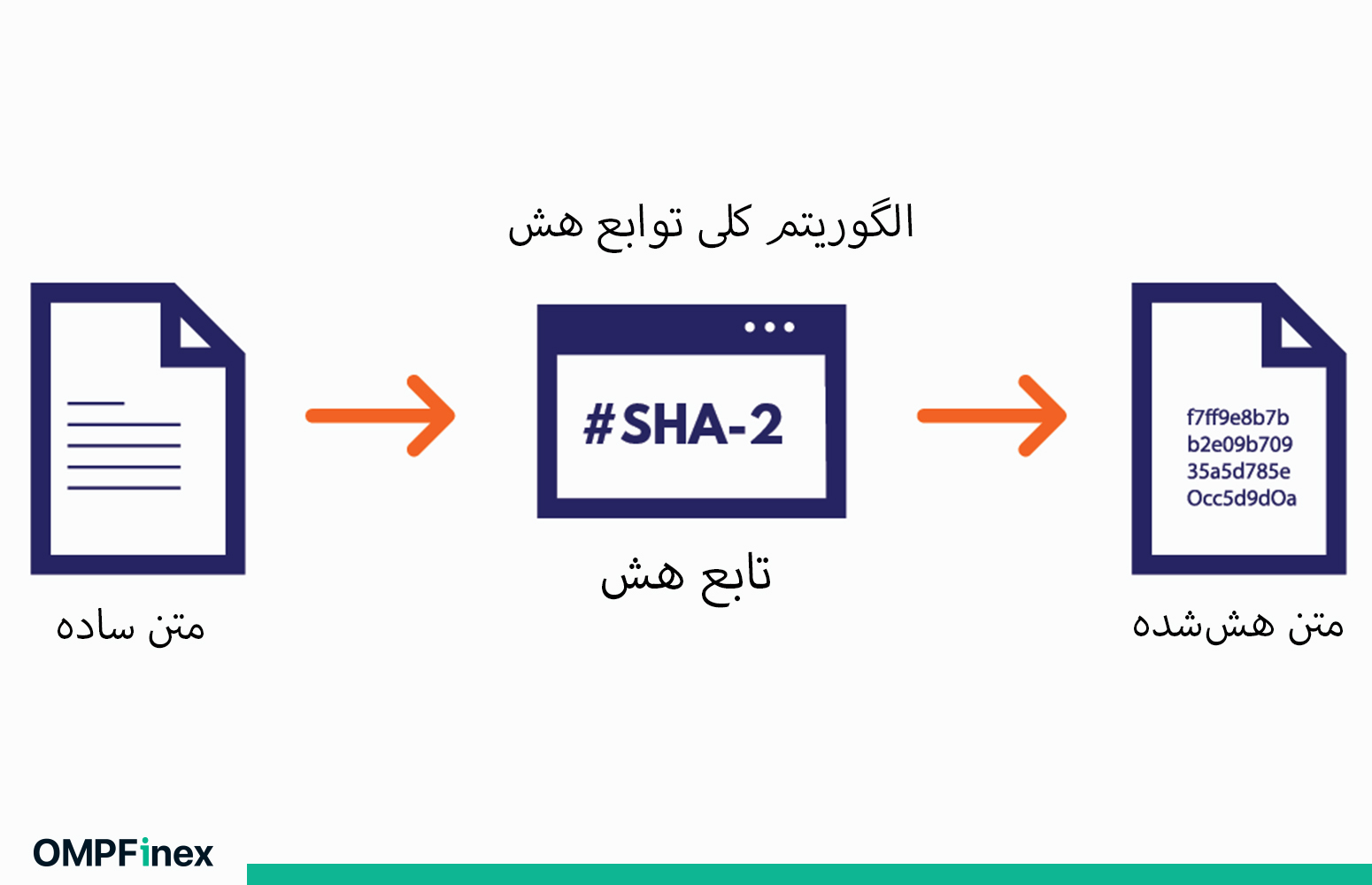

هشینگ یا همان هشکردن (Hashing) به فرآیند تبدیل دادههای ورودی به یک مقدار یا کلید با طول ثابت، با استفاده از یک الگوریتم ریاضی اشاره دارد. خروجی حاصل که بهعنوان «مقدار هش» یا «هش» شناخته میشود، بهعنوان یک شناسه منحصربهفرد برای دادههای ورودی عمل میکند و معمولا بهصورت یک عدد هگزادسیمال (مبنای شانزده) نمایش داده میشود. این فرآیند معمولاً بهمنظور ذخیرهسازی سریع و جستجوی کارآمد در دادهها و نیز برای اطمینان از صحت دادهها در فرایندهای تأیید هویت یا امضای دیجیتال به کار میرود.

طراحی الگوریتمهای هشینگ بهگونهای است که حتی کوچکترین تغییرات در دادههای ورودی، منجر به تغییرات بزرگ و غیرقابل پیشبینی در هش میشود. این فرآیند معکوسپذیر نیست، یعنی از هش تولیدشده نمیتوان داده اصلی را بازیابی کرد. این ویژگی باعث میشود هشینگ به گزینهای ایدهآل برای مقاصد امنیتی تبدیل شود.

تابع هش (Hash Function) چیست؟

تابع هش (Hash Function)، یک الگوریتم ریاضی است که ساختار اصلی فرایند هشینگ را شکل میدهد. این تابع بهصورت ریاضی، دادههای ورودی (مثل یک رشته از کاراکترها یا فایلهای بزرگ) را با توجه به یک سری قوانین خاص، به یک هش تبدیل میکند.

در نظر داشته باشید که طول خروجی تابع هش یا همان مقدار هش، همیشه ثابت و کوچکتر از مقدار ورودی است. شاید به دلیل همین ویژگی است که فرایند هشینگ را با نام فشردهسازی یا تابع درهَمَکساز هم میشناسیم!

ویژگیهای اصلی تابع هش

برای اطمینان از امنیت و کارایی در برنامههای رمزنگاری، یک تابع هش خوب باید از چندین ویژگی اساسی برخوردار باشد. این ویژگیها عبارتند از:

- توزیع یکنواخت (Uniform Distribution): طراحی تابع هش باید بهگونهای باشد که هشها بهطور یکنواخت در فضای هش پخش شوند. یعنی حتی با تغییرات کوچک در ورودی، هشهای مختلف باید بهطور تصادفی در فضای خروجی قرار بگیرند و هیچگونه الگو یا تکراری در آنها دیده نشود. این ویژگی موجب جلوگیری از تمرکز در نقاط خاص و کاهش برخورد (collision) و تولید دو ورودی مختلف به یک هش مشابه میشود.

- حساسیت به ورودی (Avalanche Effect): تابع هش باید نسبت به تغییرات کوچک ورودی، بسیار حساس باشد. بهطوری که حتی تغییر یک بیت از ورودی، باعث تغییرات عظیم در هش خروجی شود. این ویژگی که تحت عنوان اثر بهمن نیز شناخته میشود، موجب خواهد شد تغییرات کوچک در دادهها بهراحتی قابل تشخیص باشند.

- سرعت محاسباتی بالا (Efficiency): تابع هش باید سریع و کارآمد باشد. یعنی زمان محاسبه هش برای هر ورودی بهحداقل میزان ممکن برسد، زیرا توابع هش معمولاً در کاربردهای گسترده و با حجم زیاد دادهها، مانند ذخیرهسازی رمزعبور یا جستجو در پایگاهدادهها، استفاده میشوند.

- مقاومت در برابر برخورد (Collision Resistance): در توابع هش، احتمال برخورد (یا تصادم) دو ورودی مختلف به یک هش مشابه باید بسیار کم باشد. بهعبارت دیگر، دو داده مختلف نباید به یک هش یکسان تبدیل شوند؛ یعنی برای دو ورودی متفاوت m1 و m2، نباید رابطه H(m1) = H(m2) برقرار باشد. این ویژگی برای جلوگیری از آسیبهای امنیتی، بهویژه در امضای دیجیتال و بلاکچین اهمیت دارد، زیرا ممکن است مهاجمین بتوانند با استفاده از این برخوردهای احتمالی، دادههای جعلی را وارد سیستم کنند.

- یکطرفه بودن (Pre-image resistance): تابع هش باید بهگونهای باشد که نتوان از روی هش خروجی، ورودی اصلی را بازیابی کرد. یعنی حتی اگر یک شخص به هشها دسترسی داشته باشد، نمیتواند اطلاعات اصلی را پیدا کند. این خاصیت به ارتقای سطح امنیت سیستمهای هششده کمک میکند.

- مقاومت در برابر برخورد دوم (Second Preimage Resistance): یا مقاومت در برابر پیشتصویر دوم. در چنین مواقعی، مهاجم سعی میکند ورودی متفاوتی را بیابد که خروجی هش یکسانی تولید کند (یعنی یک تصادم هدفمند). اگر تابع هش در برابر برخورد مقاوم باشد، در برابر این حمله نیز مقاوم خواهد بود، زیرا پیداکردن دو ورودی با هش یکسان سخت است.

- اندازه ثابت خروجی (Fixed Output Length): هش خروجی در توابع هش همیشه باید صرفنظر از بزرگی ورودی، اندازهای ثابت داشته باشد. برای مثال، الگوریتمهایی مانند SHA-256 همیشه یک هش ۲۵۶ بیتی تولید میکنند، حتی اگر ورودی بسیار بزرگ یا کوچک باشد. این ویژگی به تطبیقپذیری تابع هش در سیستمهای مختلف کمک میکند.

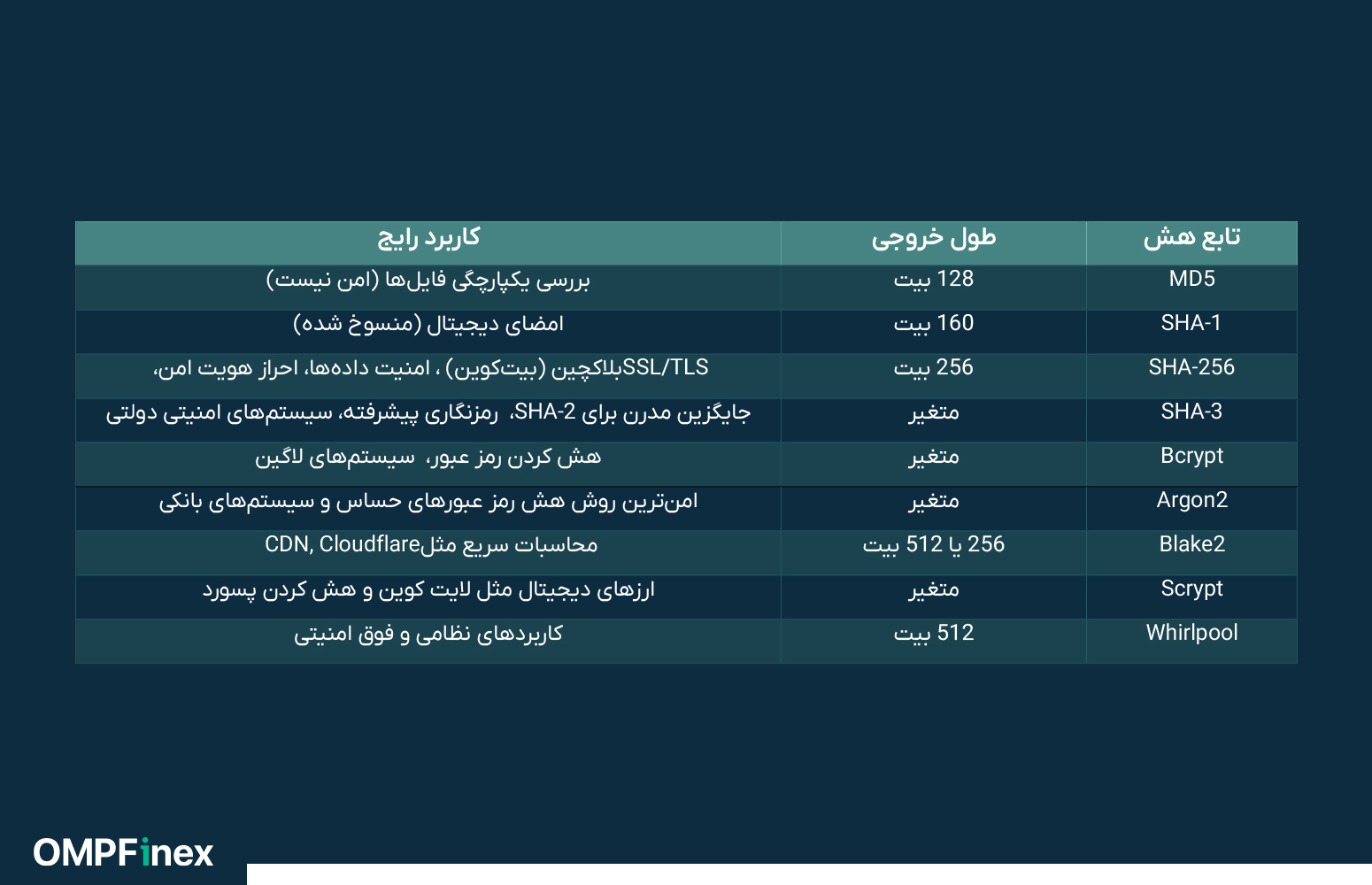

انواع توابع هش

توابع هش بر اساس هدفی که دنبال میکنند، متفاوت هستند. دستهبندی اصلی توابع هش را در ادامه مشاهده خواهید کرد:

توابع هش غیر رمزنگاری:

با هدف افزایش سرعت، بهینه شدهاند و در ساختارهای داده، مانند جداول هش (hash tables) کاربرد دارند.

- MurmurHash: سریع، با توزیع خوب برای جداول هش؛

- FNV (Fowler-Noll-Vo): ساده و کارآمد برای ورودی های کوچک؛

- Jenkins Hash: برای هشینگ طیف وسیعی از دادهها مناسب است.

توابع هش رمزنگاری

با تمرکز بر مسئله امنیت، در زمینههایی مثل رمزنگاری، امضای دیجیتال و هش رمز عبور استفاده میشوند.

مثال ها:

- MD5: با وجود سرعت مطلوب، در برابر برخورد آسیبپذیر است و از گزینههای امن محسوب نمیشود؛

- SHA-1: علیرغم کاربرد گسترده، به دلیل آسیبپذیری در برابر برخورد، یک تابع ضعیف تلقی میشود؛

- SHA-256، SHA-3: بخشی از خانواده SHA-2 و SHA-3 است که برای اکثر کاربردها گزینه امنی است.

- BLAKE2، BLAKE3: جایگزینهای سریع و مطمئن برای توابع SHA.

توابع هش Checksum

برای تأیید یکپارچگی دادهها مثلاً در حین انتقال فایل، استفاده میشوند ولی گاهی در برابر دستکاریهای مخرب ایمن نیستند:

- CRC32: توابع Cyclic Redundancy Check خطاهای تصادفی در دادهها را تشخیص میدهند؛

- Adler-32: یک الگوریتم کنترلی سبک برای پروتکلهای شبکه.

توابع هشینگ رمز عبور

بهطور تخصصی برای ذخیره ایمن رمزهای عبور و مقاومت در برابر حملات جستجو فراگیر (brute-force) طراحی شدهاند.

- bcrypt: شامل salt و ضریب کار قابل تنظیم است؛

- Argon2: مقاوم در برابر حملات مبتنی بر GPU؛

- PBKDF2: با استفاده از تکرارهای متعدد یک تابع هش و افزودن Salt، مقاومت در برابر حملات دیکشنری و بروت فورس را افزایش میدهد.

کاربردهای تابع هش و هشینگ

توابع هش به دلیل ویژگیهای منحصربهفردشان، کاربرد گستردهای در علوم کامپیوتر و رمزنگاری دارند. ولی مهمترین کاربرد تابع هش و هشینگ چیست؟

ذخیره و بازیابی دادهها

در پایگاههای داده و سیستمهای ذخیرهسازی، میتوان از تابع هش و هشینگ برای ایجاد شناسههای منحصر به فرد برای دادهها استفاده کرد تا جستجو و مقایسه دادهها سریعتر انجام شود. در سیستمهایی مانند جداول هش، دادهها به همراه هش آنها ذخیره میشوند و زمانی که کاربر درخواست دادهای را ثبت میکند، هش ورودی محاسبه شده و با هشهای ذخیره شده مقایسه میشود. این فرایند به جستجو در میان دادهها سرعت میبخشد، زیرا بهجای مقایسه کامل دادهها، فقط هشها مورد بررسی قرار میگیرند.

امنیت رمز عبور

کد هش برای ذخیره ایمن رمزهای عبور با تبدیل آنها به مقادیر هش استفاده میشود. به عبارت دیگر، بهجای ذخیرهسازی رمز عبور بهصورت مستقیم، سیستمها معمولاً هش رمز عبور را ذخیره میکنند. این هشها از طریق توابع هش ایجاد میشوند، که یک مقدار ثابت و غیرقابل برگشت را از رمز عبور تولید میکنند.

بهاینترتیب، حتی اگر مهاجم به پایگاه داده دسترسی پیدا کند، نمیتواند رمز عبور واقعی کاربران را بازیابی کند، زیرا فرایند هشینگ یکطرفه است و از هشها نمیتوان بهراحتی به رمز عبور اصلی دست یافت. علاوه بر این، برای افزایش امنیت، معمولاً از مولفهای با نام Salt نیز در هنگام هشینگ استفاده میشود تا از حملات دیکشنری (Dictionary Attack) و حملات مبتنی بر جداول رنگین کمانی (Rainbow Table) جلوگیری شود. این روشها امنیت رمز عبور را به میزان قابلتوجهی افزایش میدهند.

نکته: Salt یک رشته تصادفی است که قبل از هشینگ، به رمز عبور اضافه میشود تا از ایجاد هشهای مشابه برای رمزهای عبور یکسان، جلوگیری کند. این کار باعث میشود که حتی اگر چند کاربر رمز عبور یکسانی داشته باشند، هش ذخیرهشده متفاوت باشد و امنیت سیستم در برابر حملات احتمالی افزایش یابد.

رمزنگاری

در حوزه رمزنگاری، تابع هش و هشینگ نقشی اساسی در تأمین امنیت اطلاعات ایفا میکنند. ویژگی برگشتناپذیر بودن توابع هش در بسیاری از کاربردهای امنیتی، مانند امضای دیجیتال، تأمین یکپارچگی دادهها و گواهینامههای رمزنگاری، بسیار حائز اهمیت است. علاوه بر این، در سیستمهای ذخیرهسازی رمزعبور و احراز هویت، از هشینگ برای ذخیرهسازی امن رمزهای عبور استفاده میشود تا از اطلاعات حساس در برابر دسترسیهای غیرمجاز محافظت شود.

تأیید صحت دادهها

توابع هش، یکپارچگی فایلها یا پیامها را با مقایسه مقادیر هش آنها تأیید میکند. برای مثال، چکسامهایی (checksums) مانند SHA-256 تضمین میکنند که فایل پس از محاسبه هش آن، تغییر نکردهاست.

نکته: چکسامها (Checksums ) مقادیری کوتاهشده هستند که برای بررسی صحت دادهها و تشخیص خطاهای احتمالی در انتقال یا ذخیرهسازی دادهها استفاده میشوند. برخلاف توابع هش پیچیده که برای امنیت طراحی شدهاند، چکسامها بیشتر برای تأیید یکپارچگی دادهها بهکار میروند و معمولاً در کاربردهایی مانند بررسی خطاهای شبکه یا فایلها استفاده میشوند.

امضاهای دیجیتال

تابع هش و هشینگ در امضاهای دیجیتال، برای تأمین یکپارچگی پیام و جلوگیری از تغییرات آن استفاده میشود. ابتدا پیام یا دادهای که قرار است امضا شود، با استفاده از یک تابع هش به یک مقدار ثابت (هش) تبدیل میشود. سپس این هش با استفاده از کلید خصوصی فرستنده امضا میشود. این امضای دیجیتال به همراه پیام برای گیرنده ارسال میشود. گیرنده میتواند با استفاده از کلید عمومی فرستنده، امضا را بررسی کرده و مطمئن شود که پیام دستکاری نشدهاست، زیرا حتی کوچکترین تغییر در پیام، هش آن را تغییر میدهد و امضا معتبر نخواهد بود. این روش باعث میشود که امضاهای دیجیتال در تأیید اصالت و یکپارچگی دادهها مؤثر و ایمن باشند.

برنامه های کاربردی شبکه

در برنامههای شبکه (Network Applications)، تابع هش و هشینگ نقش حیاتی در تأمین امنیت، اعتبارسنجی و یکپارچگی دادهها ایفا میکند. یکی از کاربردهای اصلی این فناوری در حفاظت از دادهها در برابر تغییرات و حملات است. برای مثال، در پروتکلهای احراز هویت مانند TLS/SSL (که برای ارتباطات امن تحت وب استفاده میشود)، از توابع هش برای تأمین یکپارچگی دادهها و تولید گواهینامهها و کدهای هش استفاده میشود. این توابع کمک میکنند که در هنگام ارسال دادهها بین دو طرف، امکان تشخیص دستکاری یا تغییر در دادهها وجود داشته باشد.

فناوری بلاکچین

در فناوری بلاکچین، از تابع هش و هشینگ برای تأمین امنیت و یکپارچگی دادهها استفاده میشود. هر بلوک در بلاکچین دادههایی مانند اطلاعات تراکنشها، هش بلوک قبلی و یک هش جدید را دربرمیگیرد که از تمام اطلاعات موجود در بلوک حاصل میشود. این هش، که معمولاً از توابعی مانند SHA-256 تولید شدهاست، بهطور منحصربهفرد بلوک را شناسایی میکند. در اینجا نیز، یکطرفهبودن تابع هش به بلاکچین کمک میکند تا از هرگونه دستکاری یا تغییر در دادهها جلوگیری کند و یکپارچگی تاریخچه تراکنشها را حفظ نماید.

هشینگ در فرآیند ماینینگ (Mining) بیتکوین نیز کاربرد دارد. ماینرها باید یک هش خاص با ویژگیهای مشخص (مانند داشتن تعداد خاصی از صفرهای ابتدایی) پیدا کنند تا بتوانند یک بلوک جدید را به زنجیره بلاکچین اضافه کنند. این فرآیند که به آن مکانیزم اثبات کار (Proof of Work) گفته میشود، به تلاش محاسباتی زیادی نیاز دارد که بهنوبهخود باعث میشود حمله به شبکه بیتکوین غیرممکن یا بسیار دشوار باشد. با توجه به این توضیحات میتوان کفت تابع هش و هشینگ در فناوری بلاکچین، بهعنوان ابزاری برای تأمین امنیت، شفافیت و جلوگیری از تقلب، نقشی حیاتی ایفا میکند.

برای مطالعه بیشتر: استخراج بیت کوین چیست؟ معرفی انواع روشهای استخراج BTC

علاوه بر کاربردهای مهمی که تا اینجا نام بردیم، از تابع هش و هشینگ در زمینههای دیگری مثل فیلترهای بلوم (Bloom filters)، تولید اعداد تصادفی، پردازش تصویر و کامپایلکردن دادهها (Compiler Operations) نیز استفاده میشود.

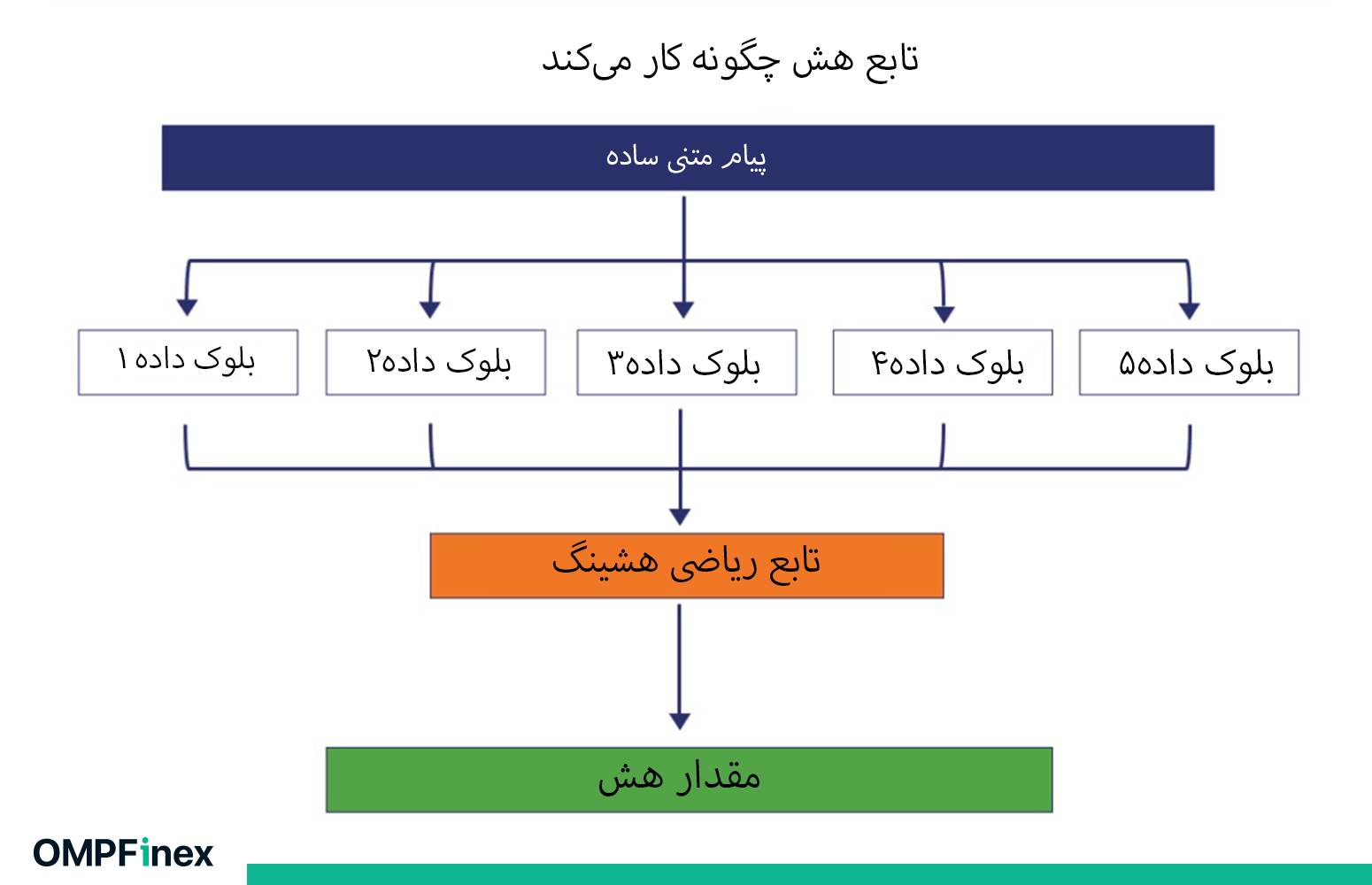

تابع هش چگونه کار میکند؟

بعد از آشنایی با ویژگیها و کاربردهای رایج تابع هش و هشینگ، بد نیست با زبانی ساده توضیح دهیم که این توابع چگونه کار میکنند. نحوه عملکرد توابع هش به شرح زیر است:

مرحله اول: ورودی دادهها

تابع هش هر نوع دادهای را میپذیرد؛ این دادهها میتوانند یک جمله، یک فایل بزرگ، یا حتی یک رمز عبور باشند. طول دادههای ورودی نیز میتواند متغیر باشد. بهعنوان مثال، ممکن است ورودی شما یک فایل متنی ۱۰۰۰ کلمهای یا حتی یک تصویر با حجم چند مگابایت باشد.

مرحله دوم: پردازش دادهها با استفاده از الگوریتم هش

وقتی دادهها به تابع هش داده میشوند، تابع آنها را از طریق یک سری عملیات ریاضی و منطقی پردازش میکند. این عملیات معمولاً شامل ترکیب دادهها، استفاده از عملگر منطقی XOR، تقسیم دادهها به بلوکهای کوچک و اِعمال توابع پیچیده ریاضی است. در این مرحله، تابع هش تمام اطلاعات موجود در دادهها را تحلیل کرده و آنها را به یک مقدار ثابت تبدیل میکند.

مرحله سوم: تولید هش

در پایان این فرایند، تابع هش یک مقدار خروجی ثابت تولید میکند که معمولاً بهصورت یک رشته از اعداد و حروف است. این خروجی معمولاً طولی ثابت دارد. یعنی حتی اگر ورودی دادهها طول متفاوتی داشته باشد، خروجی هش همیشه به اندازه ثابت خواهد بود.

برای درک بهتر این فرایند، فرض کنید میخواهیم از تابع هش و هشینگ برای ذخیره و بازیابی شماره شناسایی دانشجویان یک کلاس در جدول هش استفاده کنیم.

در این سناریو دادههای ورودی شمارههای دانشجویی هستند (مثلاً ۱۲۳۴۵، ۶۷۸۹۰، ۵۴۳۲۱ و غیره). برای این کار از مدول زیر استفاده میشود:

h(k)=k mod n

که در آن، k شماره دانشجویی و n اندازه جدول هش هستند. بنابراین، فرایند هشینگ به شرح زیر خواهد بود:

| For k=12345k=۱۲۳۴۵, h(12345)=12345mod ۱۰=۵h(۱۲۳۴۵)=12345mod10=5. For k=67890k=۶۷۸۹۰, h(67890)=67890mod ۱۰=۰h(۶۷۸۹۰)=67890mod10=0. For k=54321k=۵۴۳۲۱, h(54321)=54321mod ۱۰=۱h(۵۴۳۲۱)=54321mod10=1 |

درنهایت، شمارهها با ایندکس متناظر با مقادیر هش آنها در جدول هش ذخیره میشوند:

| ایندکس | داده |

| ۰ | ۶۷۸۹۰ |

| ۱ | ۵۴۳۲۱ |

| ۵ | ۱۲۳۴۵ |

در مثال بعدی، قصد داریم عبارت «مراقب باش» را بهعنوان ورودی با دو تابع SHA-1 و SHA-256 هش کنیم. الگوریتم SHA-1 معمولاً خروجی ۱۶۰ بیتی تولید میکند که معمولاً به صورت رشتهای ۴۰ کاراکتری هگزادسیمال نمایش داده میشود. الگوریتم SHA-256 نیز خروجی ۲۵۶ بیتی بهصورت رشتهای ۶۴ کاراکتری هگزادسیمال تولید میکند.

| الگوریتم | هش (Hexadecimal) |

| SHA-1 | 3e7a1f7a1e2b9a1f4c5d6e7f8a9b0c1d2e3f4a5b (نمونه فرضی) |

| SHA-256 | 9f86d081884c7d659a2feaa0c55ad015a3bf4f1b2b0b822cd15d6c15b0f00a08 (نمونه فرضی) |

در یک ابزار هشسازی تخصصی مثل پایتون، داده ورودی به بلوکهایی با اندازه ثابت تقسیم میشود و پس از پردازش هر بلوک با عملیات پیچیده ریاضی و منطقی، کد هش زیر برای این ورودی تولید میشود:

| import hashlib data = “مراقب باش”.encode(‘utf-8’) sha1_hash = hashlib.sha1(data).hexdigest() sha256_hash = hashlib.sha256(data).hexdigest() print(“SHA-1:”, sha1_hash) print(“SHA-256:”, sha256_hash) |

تابع هش رمزنگاری چیست و چه ویژگیهایی دارد؟

تابع هش رمزنگاری (Cryptographic Hash Function) یک نوع تخصصی و پیشرفته از تابع هش است که با بهرهگیری از اصول و فرایندهای رمزنگاری، امنیت و مقاومت بسیار بالایی در برابر حملات مختلف ایجاد میکند. این توابع به گونهای طراحی شدهاند که:

- برای هر ورودی مشخص، خروجی (مقدار هش) با طول ثابت و قطعی تولید کنند؛ یعنی هر بار که یک ورودی یکسان به این توابع داده میشود، همان خروجی بهدست میآید.

- عملیات معکوس یعنی یافتن ورودی از روی خروجی، به روش محاسباتی در آنها غیرممکن یا بسیار دشوار است.

- مقاومت بالایی در برابر برخورد دارند؛ یعنی یافتن دو ورودی متفاوت که هش یکسان تولید کنند، تقریباً غیرممکن است.

- کوچکترین تغییر در ورودی، باعث تغییرات گسترده و نامرتبط در خروجی میشود.

این ویژگیها باعث میشوند توابع هش رمزنگاری برای کاربردهای حساس امنیتی بسیار مناسب باشند. به عبارت دیگر، تابع هش رمزنگاری نه تنها دادهها را بهصورت فشرده و یکتا نمایش میدهد، بلکه با تضمین امنیت و جلوگیری از جعل یا تغییر دادهها، نقش کلیدی در حفظ امنیت اطلاعات دیجیتال ایفا میکند.

نحوه استفاده از تابع هش در ماینینگ ارزهای دیجیتال

در فرآیند ماینینگ ارزهای دیجیتال (مانند بیتکوین)، تابع هش و هشینگ نقشی اساسی ایفا میکنند. ماینرها با حل مسائل ریاضی مبتنی بر هش، تراکنشها را تأیید و بلوکهای جدیدی را به بلاکچین اضافه میکنند. به بیان کلی، ماینینگ ارزهای دیجیتال بر پایه توابع هش رمزنگاری (مثل SHA-256) استوار است و بهواسطه مکانیزم اجماع کار، امنیت و غیرمتمرکز بودن شبکه را تضمین میکند. هرچه قدرت محاسباتی شبکه بیشتر شود، سختی استخراج افزایش مییابد و این چرخه، بلاکچین را در برابر حملات مقاوم میسازد.

| الگوریتمهای هش رایج در ماینینگ | ||

| ارز دیجیتال | تابع هش | ویژگی اصلی |

| بیت کوین | SHA-256 | نیاز به پردازندههای قدرتمند (ASIC) |

| اتریوم (قبل از مرج) | Ethash | مقاوم در برابر ASIC |

| لایت کوین | Scrypt | نیاز به حافظه بالا |

| مونرو | RandomX | ایدهآل برای CPUهای معمولی |

در ادامه مراحل و مکانیزم نحوه استفاده از تابع هش و هشینگ در ماینینگ ارزهای دیجیتال را با جزئیات بیشتری بررسی میکنیم:

مکانیسم اثبات کار (PoW)

توابع هش برای حل معماهای رمزنگاری بهعنوان بخشی از الگوریتم اجماع PoW استفاده میشوند. ماینرها برای یافتن یک مقدار هش با معیارهای خاص، با هم رقابت میکنند؛ یکی از این معیارها میتواند یافتن یک هش با تعداد معینی از صفر آغازین باشد. این فرآیند شامل هشکردن مکرر ورودیها تا رسیدن به خروجی موردنظر است.

ایجاد بلوک

هر بلوک در بلاکچین حاوی داده تراکنشها، مهر زمانی، هش بلوک قبلی، عدد یکبارمصرفی موسوم به Nonce و هش بلوک فعلی است. ماینرها از توابع هش برای ترکیب این ورودیها با یک nonce (یک عدد تصادفی) برای تولید یک مقدار هش منحصربهفرد برای بلوک استفاده میکنند. پس از اضافه شدن بلوک جدید، ماینر پاداش بلوک را بهعنوان سود خود از این فرایند دریافت میکند.

تنظیم سختی

شبکه بهصورت پویا، سختی معماهای رمزنگاری را بر اساس فعالیت ماینینگ تنظیم میکند تا اطمینان یابد بلوکها با نرخ ثابتی تولید میشوند. این نرخ در اصطلاح با نام هش ریت شناخته میشود.

یکپارچگی و امنیت دادهها

توابع هش تضمین میکنند که هرگونه تغییر در دادههای تراکنش منجر به هش کاملاً متفاوتی میشود. این مکانیزم از دستکاری تراکنش جلوگیری میکند.

جادوی هش: نگهبان بیصدای امنیت دیجیتال

تابع هش، همان جادوی ریاضی است که در دنیای دیجیتال امروز بهعنوان محافظی قدرتمند، دادهها را به اثر انگشتهایی امن و با اندازه ثابت تبدیل میکند؛ اثر انگشتهایی که نه تنها از اطلاعات ما محافظت میکنند، بلکه صحت و اصالت آنها را تضمین کرده و اعتماد را در گسترهای وسیع از کاربردها، از ذخیرهسازی امن رمزهای عبور گرفته تا قدرتبخشی به بلاکچین و ارزهای دیجیتال، ممکن میسازند.

این فناوری با ترکیب هوشمندانه ریاضیات، رمزنگاری و محاسبات غیرقابل بازگشت، مبنای حریم خصوصی و امنیت دادهها را میسازد و دنیایی میسازد که در آن تقلب ناممکن و شفافیت غیرقابلانکار است. درک ظرافتهای این شگفتی ریاضی و کاربردهای متنوع آن، نه تنها نقش حیاتی تابع هش و هشینگ در شکلدادن به آیندهای امنتر و قابل اطمینانتر را آشکار میکند، بلکه به ما یادآوری میشود که در ورای سادگی تراکنشهای دیجیتال، دنیایی از رمز و رازهای ریاضی نهفته است.

پاسخ به پرتکرارترین سوالات شما درباره تابع هش و هشینگ

- چرا در ذخیرهسازی رمز عبور بهجای خود رمز، مقدار هش آن ذخیره میشود؟

چون هشکردن رمز عبور باعث میشود حتی اگر دادهها فاش شوند، رمز اصلی قابل بازیابی نباشد و امنیت حساب کاربری حفظ شود.

- در صورت بروز برخورد در تابع هش، چه مشکلاتی ممکن است پیش بیاید؟

برخورد باعث میشود دو ورودی متفاوت هش یکسان داشته باشند که میتواند امنیت سیستم را به خطر بیندازد و زمینه جعل دادهها را فراهم کند.

- تفاوت اصلی بین توابع هش معمولی و توابع هش رمزنگاری چیست؟

توابع هش رمزنگاری علاوه بر تولید خروجی ثابت، ویژگیهای امنیتی مانند مقاومت در برابر برخورد و یکطرفه بودن قویتر دارند و برای کاربردهای امنیتی طراحی شدهاند.

- آیا میتوان از تابع هش برای رمزنگاری دادهها استفاده کرد؟

خیر، تابع هش فقط برای تولید اثر انگشت دادهها است و برخلاف الگوریتمهای رمزنگاری، دادهها را بهصورت قابل بازگشت رمزنگاری نمیکند.